Ang backdoor attack ay isang uri ng cyber attack kung saan ang umaatake ay nakakakuha ng access sa isang computer o network sa pamamagitan ng isang nakatago o lihim na pintuan. Ang ganitong uri ng pag-atake ay kadalasang ginagamit upang i-bypass ang mga hakbang sa seguridad o upang makakuha ng access sa sensitibong data. Ang mga pag-atake sa backdoor ay maaaring mahirap matukoy at maaaring magkaroon ng malubhang kahihinatnan para sa biktima. Maraming iba't ibang uri ng pag-atake sa backdoor, ngunit ang ilan sa mga pinakakaraniwan ay kinabibilangan ng: • SQL injection: Ang ganitong uri ng pag-atake ay nangyayari kapag ang attacker ay nag-inject ng malisyosong code sa isang database upang makakuha ng access sa sensitibong data. • Remote access trojans: Ang ganitong uri ng backdoor attack ay nagbibigay-daan sa attacker na makakuha ng malayuang access sa computer ng biktima. Kapag may access na ang umaatake, maaari na silang mag-install ng iba pang nakakahamak na software o magnakaw ng sensitibong data. • Buffer overflow: Ang ganitong uri ng pag-atake ay nangyayari kapag nagpapadala ang attacker ng mas maraming data sa isang computer kaysa sa kaya nitong hawakan. Maaari itong maging sanhi ng pag-crash ng computer o payagan ang umaatake na makakuha ng access sa sensitibong data. Ang mga pag-atake sa backdoor ay maaaring magkaroon ng malubhang kahihinatnan para sa biktima. Sa ilang mga kaso, ang umaatake ay maaaring makakuha ng access sa sensitibong data o mag-install ng iba pang nakakahamak na software. Sa ibang mga kaso, ang pag-atake ay maaaring magresulta lamang sa pag-crash ng computer ng biktima. Sa alinmang paraan, ang mga pag-atake sa backdoor ay maaaring mahirap matukoy at maaaring magkaroon ng malubhang kahihinatnan para sa biktima.

Ang pangalang backdoor ay maaaring mukhang kakaiba, ngunit maaari itong maging lubhang mapanganib kung ito ay nasa iyo sistema ng kompyuter o network. Ang tanong ay gaano kapanganib ang backdoor at ano ang mga kahihinatnan ng epekto nito sa iyong network.

Sa artikulong ito, na naglalayong sa mga nagsisimula, titingnan natin kung ano ang backdoor at kung paano ginagamit ng mga hacker ang backdoor upang makakuha ng access sa mga computer system sa buong mundo.

kung paano gumawa ng isang pie chart sa excel na may maramihang mga hanay

Ano ang backdoor

Kaya, ang backdoor ay mahalagang paraan para ma-bypass ng mga hacker ang karaniwang paraan ng pag-encrypt sa isang computer, na pagkatapos ay pinapayagan silang mag-log in at mangolekta ng data tulad ng mga password at iba pang sensitibong impormasyon. Minsan ang isang backdoor ay inilaan para sa tinatawag na mabuting layunin. Halimbawa, maaaring lumitaw ang isang sitwasyon kung saan nawalan ng access ang isang administrator ng system, at dahil sa ganoong access ay maaari lamang ibigay ng isang backdoor.

Sa maraming kaso, hindi man lang alam ng mga biktima na may naka-install na backdoor sa kanilang computer, at ito ay isang problema dahil wala silang ideya na ang kanilang data ay hinihigop ng mga tagalabas at malamang na ibinebenta sa dark web. Pag-usapan natin ang paksang ito nang mas detalyado.

- Kasaysayan ng backdoors na may mga halimbawa

- Paano ginagamit ng mga hacker ang mga backdoor

- Paano lumilitaw ang mga backdoor sa isang computer?

- Nag-install ang developer ng backdoor

- Backdoor na ginawa ng mga hacker

- Nakita ang mga backdoor

- Paano protektahan ang mga computer mula sa backdoors.

mababasa mo pagkakaiba sa pagitan ng virus, trojan, worm, adware, rootkit atbp dito.

1] Kasaysayan ng backdoors na may mga halimbawa

Matagal nang umiiral ang mga backdoor, ngunit ang mga ito ay pangunahing mga backdoor na na-install ng mga tagalikha. Halimbawa, ang NSA ay bumuo ng isang encryption chip noong 1993 para magamit sa parehong mga computer at telepono. Ang kawili-wili sa chip na ito ay ang built-in na backdoor.

Sa teorya, ang chip na ito ay idinisenyo upang panatilihing secure ang sensitibong impormasyon, habang pinapayagan pa rin ang pagpapatupad ng batas na mag-eavesdrop sa mga pagpapadala ng boses at data.

Ang isa pang halimbawa ng isang backdoor ay nagdadala sa amin nang hindi inaasahan sa Sony. Nakikita mo, isang kumpanya sa Japan ang nagpadala ng milyun-milyong CD ng musika sa mga customer sa buong mundo noong 2005, ngunit nagkaroon ng malaking problema sa mga produktong iyon. Ang kumpanya ay nagpasya na mag-install ng rootkit sa bawat CD, na nangangahulugan na sa tuwing ang isang CD ay inilagay sa isang computer, ang rootkit ay pagkatapos ay naka-install sa operating system.

Kapag tapos na ito, susubaybayan ng rootkit ang mga gawi sa pakikinig ng user at ipapadala ang data pabalik sa mga server ng Sony. Hindi na kailangang sabihin, isa ito sa pinakamalaking iskandalo noong 2005, at nananatili pa rin ito sa ulo ng Sony hanggang ngayon.

pagsusuri ng titanium build

Basahin : Ang ebolusyon ng malware - kung paano nagsimula ang lahat !

2] Paano ginagamit ng mga hacker ang mga backdoor

Ang paghahanap ng digital backdoor ay hindi madali, dahil hindi ito katulad ng isang pisikal na backdoor. Sa ilang mga kaso, ang mga hacker ay maaaring gumamit ng backdoor upang makapinsala sa isang computer o network, ngunit sa karamihan ng mga sitwasyon, ang mga bagay na ito ay ginagamit upang kopyahin ang mga file at espiya.

Karaniwang tumitingin ang isang espiya sa sensitibong impormasyon, at magagawa niya ito nang hindi nag-iiwan ng bakas. Ito ay isang mas mahusay na pagpipilian kaysa sa pagkopya ng mga file dahil ang landas na ito ay karaniwang nag-iiwan ng isang bagay. Gayunpaman, kung gagawin nang tama, ang pagkopya ng impormasyon ay hindi nag-iiwan ng bakas, ngunit ito ay mahirap gawin, kaya ang pinaka-advanced na mga hacker lamang ang nagsasagawa ng gawaing ito.

Pagdating sa pagkawasak, nagpasya ang hacker na maghatid na lang ng malware sa system kaysa pumunta sa isang lihim na misyon. Ito ang pinakamadaling opsyon at nangangailangan ng bilis, dahil ang pagtuklas ay hindi tumatagal ng maraming oras, lalo na kung ang system ay mahusay na protektado.

Basahin : Mga pag-atake ng Ransomware, kahulugan, mga halimbawa, proteksyon, pag-aalis, mga madalas itanong .

3] Paano lumilitaw ang mga backdoor sa isang computer?

Ayon sa aming pananaliksik, may tatlong pangunahing paraan na maaaring lumitaw ang isang backdoor sa isang computer. Karaniwan silang nilikha ng mga developer, nilikha ng mga hacker, o natuklasan. Pag-usapan natin ang mga ito nang mas detalyado.

4] Nag-install ang developer ng backdoor

Isa sa mga pinaka-mapanganib na backdoors sa isang computer o network ng kompyuter na-install ng developer. Sa ilang mga kaso, inilalagay ng mga developer ng application ang mga backdoor sa produkto na magagamit nila sa tuwing kailangan.

Ginagawa nila ito kung gusto nilang bigyan ng access ang pagpapatupad ng batas, tiktikan ang mga mamamayan kung ang isang produkto ay ibinebenta ng isang katunggali, bukod sa iba pang mga kadahilanan.

Basahin : Paano malalaman kung ang iyong computer ay may virus ?

5] Backdoor na ginawa ng mga hacker

Sa ilang mga kaso, nabigo ang hacker na makahanap ng backdoor sa system, kaya pinakamahusay na lumikha ng isa mula sa simula. Upang gawin ito, ang hacker ay kailangang lumikha ng isang lagusan mula sa kanyang sistema hanggang sa sistema ng biktima.

Kung wala silang manu-manong pag-access, dapat linlangin ng mga hacker ang biktima sa pag-install ng isang espesyal na tool na nagpapahintulot sa kanila na ma-access ang computer mula sa isang malayong lokasyon. Mula doon, madaling ma-access ng mga hacker ang mahalagang data at medyo madali itong i-download.

6] Backdoor na natuklasan ng mga hacker

Sa ilang mga sitwasyon, hindi na kailangan ng mga hacker na gumawa ng sarili nilang backdoors, dahil dahil sa hindi magandang gawi ng developer, maaaring may mga backdoor sa system na hindi alam ng lahat ng kalahok. Ang mga hacker, kung sila ay mapalad, ay maaaring makatagpo ng bug na ito at samantalahin ito nang husto.

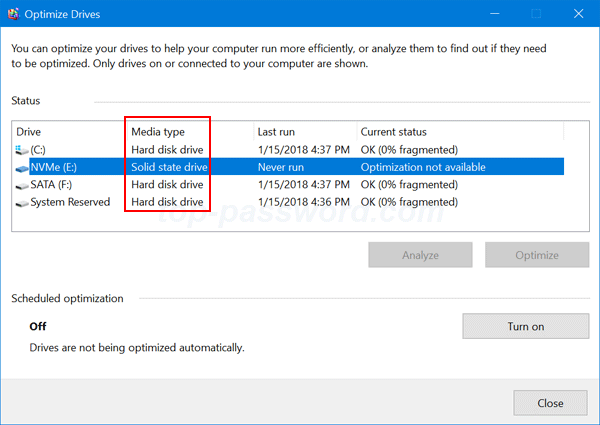

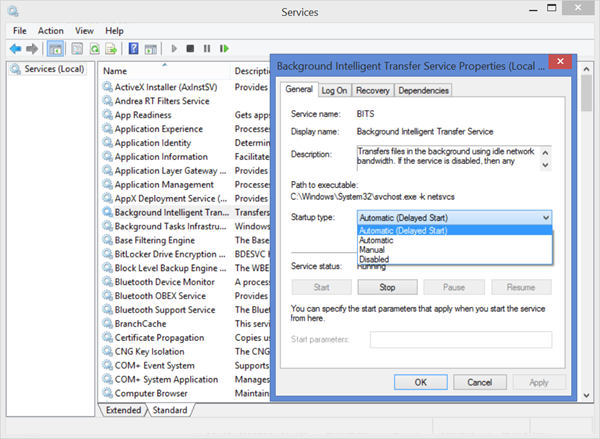

Mula sa kung ano ang aming nakalap sa mga nakaraang taon, ang mga backdoor ay may posibilidad na lumabas sa remote access software kaysa sa anupaman, at iyon ay dahil ang mga tool na ito ay idinisenyo upang bigyan ang mga tao ng access sa isang computer system mula sa malayong lokasyon.

7] Paano protektahan ang iyong computer mula sa backdoors

Hindi madaling protektahan ang iyong computer mula sa mga built-in na backdoors dahil mahirap silang kilalanin sa simula. Gayunpaman, pagdating sa iba pang mga uri ng backdoors, may mga paraan upang kontrolin ang mga bagay.

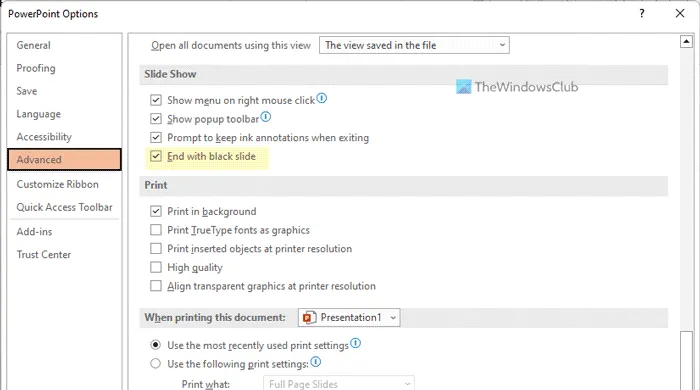

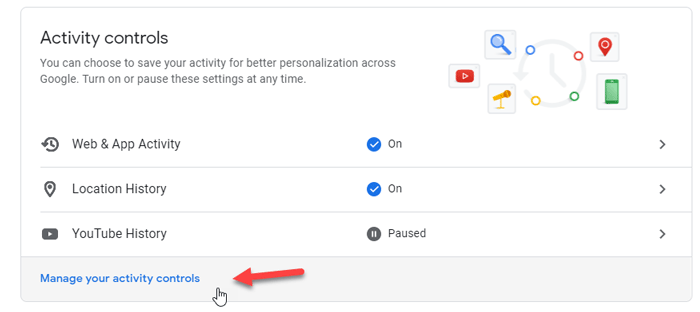

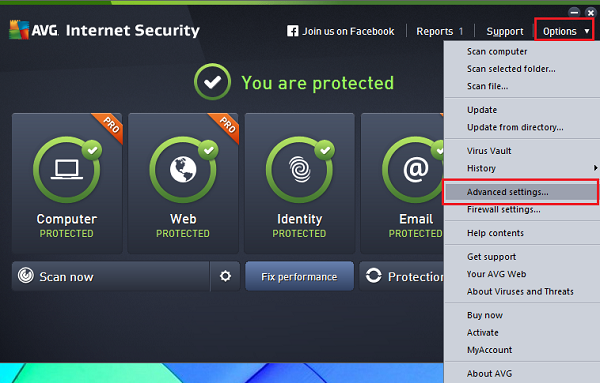

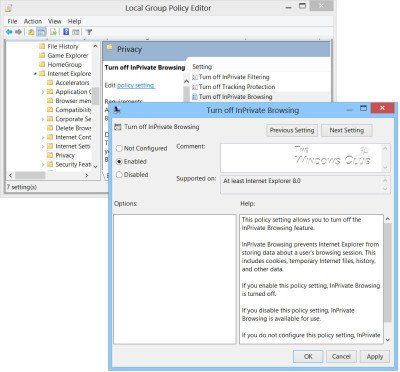

- Subaybayan ang aktibidad ng network sa iyong (mga) computer A: Naniniwala kami na ang pagsubaybay sa seguridad ng network sa iyong Windows 10 computer ay isa sa mga pinakamahusay na paraan upang maprotektahan ang iyong system mula sa mga potensyal na backdoor. Samantalahin ang Windows Firewall at iba pang software sa pagsubaybay sa network ng third-party.

- Baguhin ang iyong password tuwing 90 araw A: Sa maraming paraan, ang iyong password ay ang gateway sa lahat ng sensitibong impormasyon sa iyong computer. Kung mayroon kang mahinang password, agad kang gumawa ng backdoor. Ang parehong bagay ay nangyayari kung ang iyong password ay masyadong luma, tulad ng ilang taon na ang nakalipas.

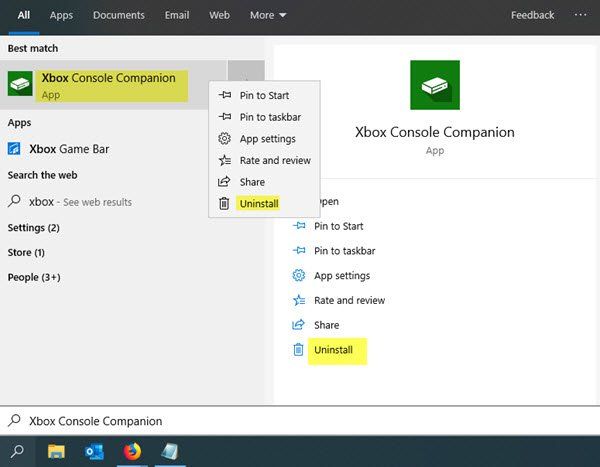

- Mag-ingat kapag nagda-download ng mga libreng app A: Para sa mga gumagamit ng Windows 10, ang Microsoft Store ay marahil ang pinakaligtas na lugar para mag-download ng mga app, ngunit ang Store ay hindi naglalaman ng karamihan sa mga software na ginagamit ng mga user. Pinipilit ng sitwasyong ito ang user na patuloy na mag-download ng mga application online at dito maaaring magkamali ang mga bagay. Inirerekomenda namin ang pag-scan sa bawat programa bago mag-install gamit ang Microsoft Defender o alinman sa iyong mga paboritong antivirus at antimalware na tool.

- Palaging gumamit ng solusyon sa seguridad A: Ang bawat computer na nagpapatakbo ng Windows 10 ay dapat na mayroong security software na naka-install at tumatakbo. Bilang default, dapat tumakbo ang Microsoft Defender sa bawat device, kaya mapoprotektahan kaagad ang user pagkatapos ng pag-install. Gayunpaman, mayroong maraming mga opsyon na magagamit sa gumagamit, kaya gamitin ang isa na pinakaangkop sa iyong mga pangangailangan.

Ransomware , Mapanlinlang na software , rootkits , Mga botnet , Mga daga , Mga nakakahamak na ad , Phishing , Drive-by-download na mga pag-atake , Online na pagnanakaw ng pagkakakilanlan , lahat ay narito upang manatili. Kinailangan na ngayong kumuha ng komprehensibong diskarte sa paglaban sa malware, at kaya naging bahagi rin ng arsenal ang mga firewall, heuristics, atbp. Ang daming libreng antivirus software at libre Mga Internet Security Package , na gumagana tulad ng mga binabayarang opsyon. Maaari mong basahin ang higit pa dito - Mga tip para sa pagprotekta sa iyong Windows 10 PC.

mga pagsusuri sa tanggapan ng polarisI-download ang PC Repair Tool para mabilis na mahanap at awtomatikong ayusin ang mga error sa Windows

Nakita mo ba ang aming TWC Video Center Siya nga pala? Nag-aalok ito ng maraming kawili-wili at kapaki-pakinabang na mga video tungkol sa Microsoft at Windows.